SECTION 4 IP 주소

1. ARP(Address Resolution Protocol)

- IP 주소로부터 MAC 주소를 구하는 IP와 MAC 주소의 다리 역할을 하는 프로토콜

- IP 주소에서 ARP ~> MAC 주소 찾아 MAC 주소를 기반으로 통신

- 가상 주소인 IP 주소 -> 실제 주소인 MAC 주소로 변환

- RARP: 실제 주소 MAC 주소 -> 가상 주소인 IP 주소

*브로드캐스트: 송신 호스트가 전송한 데이터 -> 네트워크에 연결된 모든 호스트에 전송

/ 유니캐스트: 고유 주소로 식별된 하나의 네트워크 목적지에 1:1로 데이터 전송

2. 홉바이홉(hop by hop) 통신

- IP 주소 ~> 통신하는 과정

- 홉(hop): 건너뛰는 모습

- 통신망에서 각 패킷이 여러 개의 라우터를 건너가는 모습을 비유적으로 표현

- 서브 네트워크 안에 있는 라웥의 라우팅 테이블 IP 기반으로 패킷 전달하는 라우팅 수행하며 최종 목적지까지 패킷 전달

라우팅: IP 주소를 찾아가는 과정 - 통신 장치에 있는 라우팅 테이블의 IP ~> 시작 주소부터 시작

/ 다음 IP로 계속해서 이동하는 라우팅 과정 거쳐 패킷이 최종 목적지까지 도달하는 통신

라우팅 테이블(routing table)

- 송신지에서 수신지까지 도달하기 위해 사용

- `nestat -r`

- 라우터에 들어가 있는 목적지 정보들과 그 목적지로 가기 위한 방법이 들어 있는 리스트

- 게이트웨이, 모든 목적지에 대해 해당 목적지에 도달하기 위해 거쳐야 할 다음 라우터의 정보를 가지고 있음

게이트웨이(gateway)

서로 다른 통신망, 프로토콜을 사용하는 네트워크 간의 통신을 가능하게 하는 관문 역할을 하는 컴퓨터 or 소프트웨어

서로 다른 네트워크상의 통신 프로토콜을 변환해주는 역할을 하기도 함

3. IP 주소 체계

IPv4: 32비트 -> 8비트 단위로 점을 찍어 표기 / IPv6: 64비트 -> 16비트 단위로 점을 찍어 표기

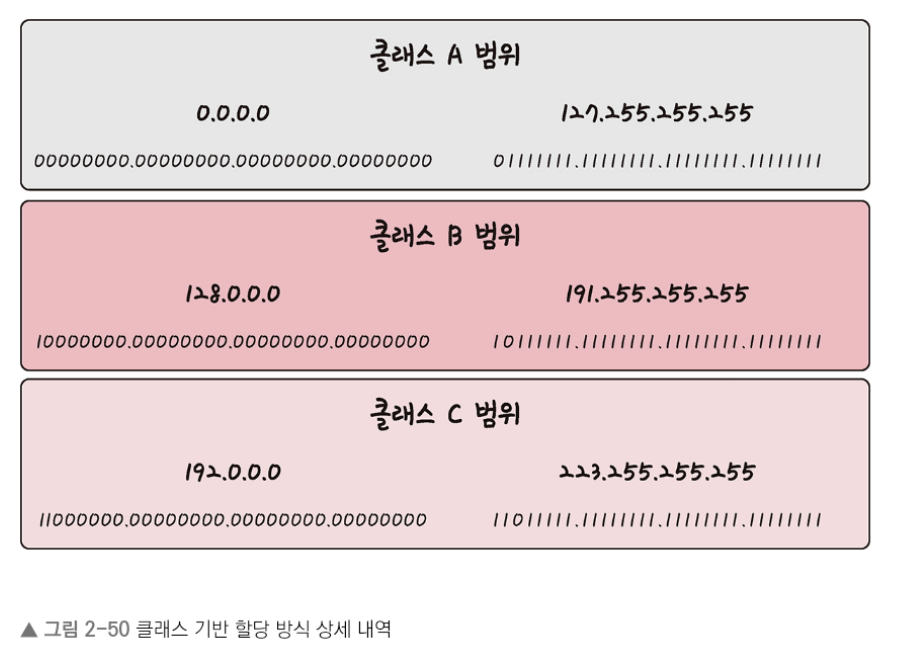

클래스 기반 할당 방식(classful network addressing)

- IP 주소 체계 -> A, B, C, D, E 5개의 클래스로 구분하는 방식 사용

- 클래스 A, B, C: 일대일 통신

- 클래스 A: 0.0.0.0 ~ 127.255.255.255

- 클래스 D: 멀티캐스트 통신

- 클래스 E: 예비용

- 클래스 A, B, C: 일대일 통신

- 네트워크 주소 + 호스트 주소

- 구분 비트 ~> 클래스 간의 IP 나눠짐

- 클래스 A: 0 / B: 10 / C: 110

- 클래스 A: 00000000.00000000.00000000.00000000~01111111.11111111.11111111.11111111

-> (10진수) 0.0.0.0~127.255.255.255

- 클래스 A: 00000000.00000000.00000000.00000000~01111111.11111111.11111111.11111111

- 네트워크의 첫 번째 주소: 네트워크 주소 / 마지막 주소: 브로드캐스트용 주소

- 클래스 A: 12.0.0.0이란 네트워크 부여 -> 12.0.0.1~12.255.255.254의 호스트 주소 부여받음

-> 첫 번째 주소인 12.0.0.0: 네트워크 구별 주소 -> 사용 X / 12.255.255.255: 브로드캐스트용 -> 사용 X

- 클래스 A: 12.0.0.0이란 네트워크 부여 -> 12.0.0.1~12.255.255.254의 호스트 주소 부여받음

- (-) 사용하는 방식보다 버리는 주소 ↑ -> (해결) DHCP, IPv6, NAT

DHCP(Dynamic Host Configuration Protocol)

- IP 주소 및 기타 통신 매개변수를 자동으로 할당하기 위한 네트워크 관리 프로토콜

- 네트워크 장치의 IP 주소를 수동으로 설정 X 인터넷에 접속할 때마다 자동으로 IP 주소 할당할 수 있음

NAT(Network Address Translation)

- 패킷이 라우팅 장치를 통해 전송되는 동안 패킷의 IP 주소 정보를 수정해 IP 주소를 다른 주소로 매핑하는 방법

- IPv4 주소 체계만으로 많은 주소 모두 감당 X -> (해결) NAT로 공인 IP/사설 IP 나눠 처리

- 사설 IP <-> 공인 IP

- 가능하게 하는 소프트웨어: ICS, RRAS, Netfilter

- 여러 대의 호스트 -> 하나의 공인 IP 주소 사용해 인터넷 접속하기 위함

- ex. 인터넷 회선을 하나 개통, 인터넷 공유기 -> 여러 PC 연결해 사용 => 인터넷 공유기에 NAT 기능 탑재되어 있기 때문

- 내부 네트워크에서 사용하는 IP 주소와 외부에 드러나는 IP 주소를 다르게 유지 O -> 내부 네트워크에 대한 어느 정도의 보안 O

- (-) 여러 명이 동시에 인터넷 접속 -> 실제로 접속하는 호스트 숫자에 따라 접속 속도가 느려질 수 있음

SECTION 5 HTTP

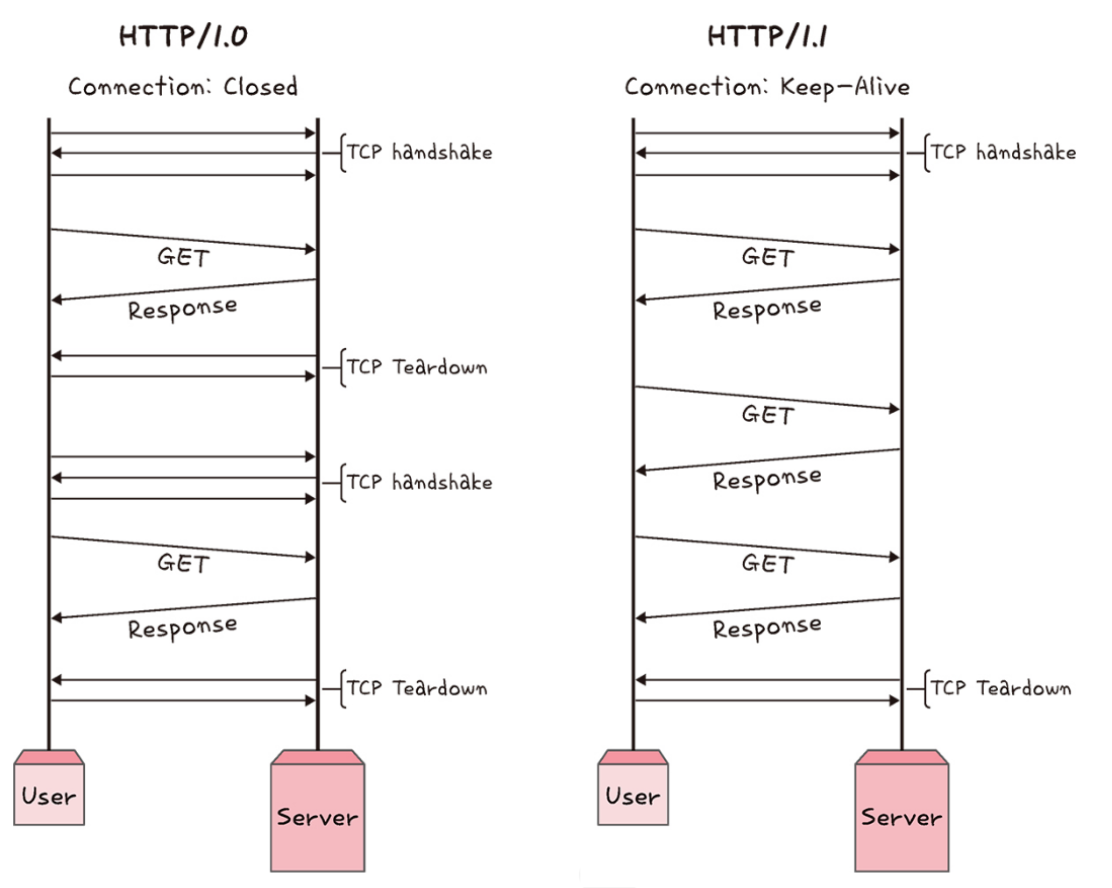

1. HTTP/1.0

한 연결당 하나의 요청을 처리하도록 설계 -> RTT ↑ -> 서버 부담 ↑, 사용자 응답 시간 ↑

RTT: 패킷이 목적지에 도달하고 나서 다시 출발지로 돌아오기까지 걸리는 시간/ 패킷 왕복 시간

<RTT 증가 해결하기 위한 방법>

- 이미지 스플리팅

- 하나의 이미지를 다운로드 -> `background-image`의 `position`을 이용해 이미지를 표기하는 방법

- 코드 압축: 개행 문자, 빈칸 X -> 코드의 크기 최소화

- 이미지 Base64 인코딩: 이미지 파일 -> 64진법으로 이뤄진 문자열로 인코딩

- (+) 서버와의 연결을 열고 이미지에 대해 서버에 HTTP 요청을 할 필요 X

- (-) 37% 정도 크기가 더 커짐

2. HTTP/1.1

- 매번 TCP 연결 X 1번 TCP 초기화 한 이후에 keep-alive라는 옵션으로 여러 개의 파일을 송수신할 수 있게 바뀜 (기본 옵션)

(HTTP/1.0에도 keep-alive O But, 표준화 X) - 한 번 TCP 3-way handshake 발생 -> 그 다음부터 발생 X

- (-) 문서 안에 포함된 다수의 리소스(이미지, css 파일, script 파일) 처리 -> 요청할 리소스 개수에 비례해서 대기 시간 ↑

- (-) HOL Blocking(Head Of Line Blocking)

- 네트워크에서 같은 큐에 있는 패킷이 그 첫 번째 패킷에 의해 지연될 때 발생하는 성능 저하 현상

- ex. image.jpg, styles.css, data.xml 순차적으로 다운로드, image.jpg가 느리면 그 뒤에 것들이 대기

-> 다운로드 지연되는 상태

- (-) 무거운 헤더 구조: 쿠키 등 ↑ 메타데이터, 압축 X -> 무거움

3. HTTP/2

SPDY 프로토콜에서 파생된 HTTP/1.x보다 지연 시간 ↓ 응답 시간 ↑

멀티플렉싱, 헤더 압축, 서버 푸시, 요청의 우선순위 처리 지원하는 프로토콜

멀티플렉싱

- HTTP/1.x: (-) HOL Blocking

- HTTP/2: (해결) 단일 연결 사용해 병렬로 여러 요청 받을 수 있고 응답 줄 수 있음

- 여러 개의 스트림을 사용하여 송수신

- 특정 스트림의 패킷이 손실되어도 해당 스트림에만 영향 O, 나머지 스트림 멀쩡하게 동작

- 스트림(stream): 시간이 지남에 따라 사용할 수 있게 되는 일련의 데이터 요소를 가리키는 데이터 흐름

헤더 압축

- HTTP/1.x: (-) 헤더 크기 ↑

- HTTP/1: (해결) 헤더 압축 -> 허프만 코딩 압축 알고리즘 사용하는 HPACK 압축 형식 가짐

- 허프만 코딩(huffman coding): 문자열 -> 문자 단위로 쪼개 빈도수 세기

-> 빈도 ↑ 정보 -> ↓ 비트 수 사용하여 표현 / 빈도 ↓ 정보 -> ↑ 비트 수 사용하여 표현

=> 전체 데이터의 표현에 필요한 비트양 ↓

- 허프만 코딩(huffman coding): 문자열 -> 문자 단위로 쪼개 빈도수 세기

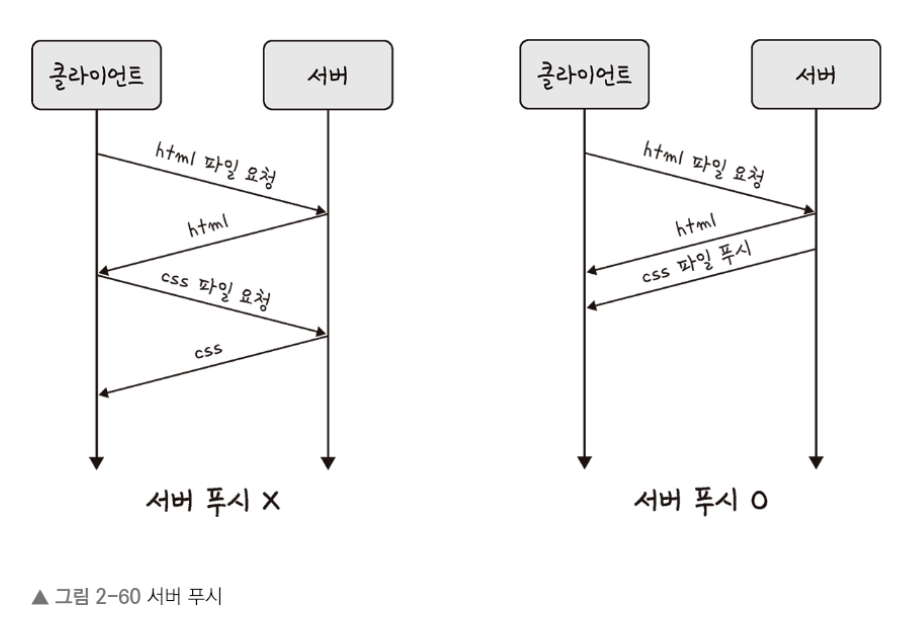

서버 푸시

- HTTP/1.1: 클라리언트) 서버에 요청을 해야 파일 다운로드

- HTTP/2: 클라이언트 요청 X 서버가 바로 리소스 푸시 O

- html을 읽으면서 그 안에 들어 있던 css 파일을 서버에서 푸시해 클라이언트에 먼저 줄 수 있음

4. HTTPS

- 애플리케이션 계층과 전송 계층 사이에 신뢰 계층인 SSL/TSL 계층을 넣은 신뢰할 수 있는 HTTP 요청

- -> 통신을 암호화

- HTTP/2는 HTTPS 위에서 동작

SSL(Secure Socket Layer)/TLS(Transport Layer Security Protocol)

- 전송 계층에서 보안을 제공하는 프로토콜

- 제3자가 메시지 도청 or 변조하지 못하게 함

- 공격자가 서버인 척하며 사용자의 정보를 가로채는 네트워크상의 인터셉터 방지

- 보안 세션을 기반으로 데이터를 암호화

- 보안 세션이 만들어질 때 인증 메커니즘, 키교환 암호화 알고리즘, 해싱 알고리즘 사용

보안 세션

- 보안이 시작되고 끝나는 동안 유지되는 세션

세션: OS가 어떤 사용자로부터 자신의 자산 이용을 허락하는 일정 기간/ 일정 시간 동안 응용 프로그램, 자원 등 사용 O - handshake ~> 보안 세션 생성, 이를 기반으로 상태 정보 등 공유

- 클라이언트-서버: 키 공유, 이를 기반으로 인증, 인증 확인 등의 작업이 일어나는 단 1번의 1-RTT 생긴 후 데이터 송수신

- 클라이언트) 사이퍼 슈트(cypher suites)를 서버에 전달

/ 서버) 받은 사이퍼 슈트의 암호화 알고리즘 리스트를 제공할 수 있는지 확인

, 제공 O -> 클라이언트로 인증서를 보내는 인증 메커니즘 시작, 해싱 알고리즘 등으로 암호화된 데이터의 송수신 시작

<사이퍼 슈트>

프로토콜, AEAD 사이퍼 모드, 해싱 알고리즘이 나열된 규약으로 5개

- TLS_AES_128_GCM_SHA256

- 3가지 규약 -> TLS: 프로토콜/AES_128_GCM: AEAD 사이퍼 모드/ SHA256: 해싱 알고리즘

- TLS_AES_ 256_GCM_SHA384

- TLS_CHACHA20_POLY1305_SHA256

- TLS_AES_128_CCM_SHA256

- TLS_AES_128_CCM_8_SHA256

AEAD(Authenticated Encryption with Associated Data) 사이퍼 모드

- AEAD: 데이터 암호화 알고리즘으로 AES_128_GCM 등이 있음

- 128비트의 키를 사용하는 표준 블록 암호화 기술 + 병렬 계산에 용이한 알고리즘 GCM

<인증 메커니즘>

- CA(Certificate Authorities)에서 발급한 인증서를 기반으로 이뤄짐

- 인증서: 서비스 정보, 공개키, 지문, 디지털 서명 등

- CA에서 발급한 인증서: 안전한 연결을 시작하는 데 있어 필요한 공개키 -> 클라이언트에 제공

, 사용자가 접속한 서버가 신뢰할 수 있는 서버임을 보장 - 대표적인 기업: Comodo, GoDaddy, GlobalSign, 아마존 등

- 자신의 사이트 정보 + 공개키 -> CA에 제출

-> 공개키를 해시한 값인 지문(finger print)를 사용하는 CA의 비밀키 등을 기반으로 CA 인증서 발급

키 교환 암호화 알고리즘

ECDHE(Elliptic Curve Diffie-Hellman Ephermeral): 대수곡선 기반 / DHE(Diffie-Hellman Ephermeral): 모듈식 기반

-> 디피-헬만 키 교환(Diffie-Hellman key exchane) 방식 근간

- 디피-헬만 키 교환 암호화 알고리즘: 암호키를 교환하는 하나의 방법

- $ y = g^x{mod}p$

- g와 x와 p를 안다면 y를 구하기 쉬움 But, g와 y와 p만 안다면 x를 구하기 어려움

- 처음에 공개 값 공유, 각자의 비밀 값과 혼합한 후 혼합 값 공유 -> 각자의 비밀 값과 또 혼합 => 공통의 암호키 생성

- 클라이언트와 서버 모두 개인키와 공개키 생성, 서로에게 공개키 보내고 공개키+개인키 결합 -> PSK(사전 합의 비밀키)

=> 공격자가 개인키 or 공개키 가지고도 PSK 없기 때문에 아무 것도 X

<해싱 알고리즘>

- 데이터를 추정하기 힘든 더 작고, 섞여 있는 조각으로 만드는 알고리즘

- SHA-256, SHA-384 알고리즘 사용

- SHA-256: 해시 함수의 결괏값이 256비트인 알고리즘

/ 해싱을 해야 할 메시지에 1을 추가하는 등 전처리 -> 전처리된 메시지를 기반으로 해시 반환

- SHA-256: 해시 함수의 결괏값이 256비트인 알고리즘

구축 방법

- CA에서 구매한 인증키를 기반으로 HTTPS 서비스 구축

- 서버 앞단에 HTTPS를 제공하는 로드밸런서 두기

- 서버 앞단에 HTTPS를 제공하는 CDN 둬서 구축

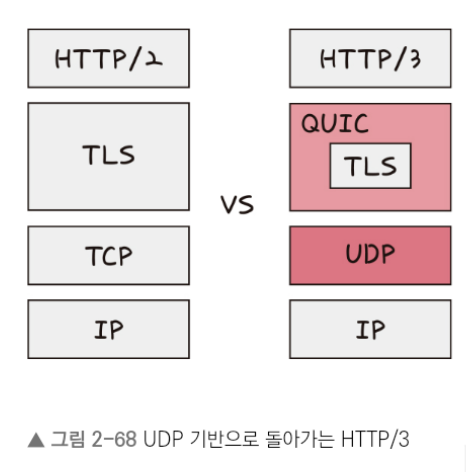

5. HTTP/3

- HTTP/1.1 및 HTTP/2와 함께 World Wide Web에서 정보를 교환하는 데 사용되는 3번째 버전

- QUIC 계층 위, UDP 기반 (<-> TCP 기반: HTTP/2)

- (+) 멀티플렉싱(: HTTP/2), 초기 연결 설정 시 지연 시간 감소

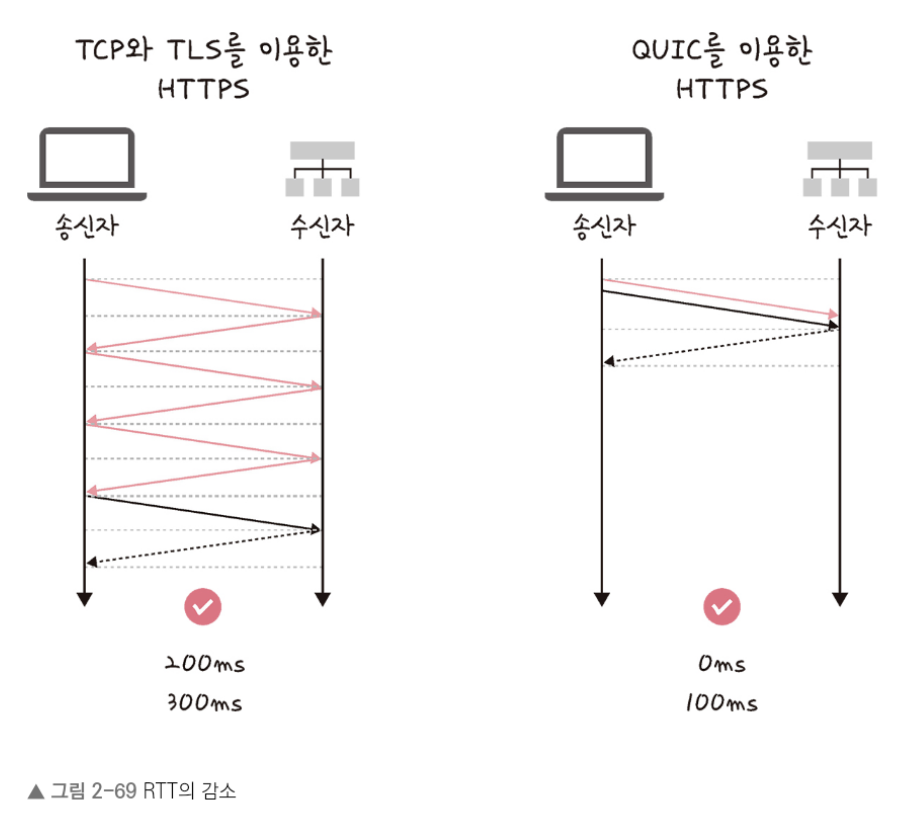

<초기 연결 설정 시 지연 시간 감소>

- QUIC: TCP 사용 X -> 통신을 시작할 때 번거로운 3-way handshake 과정 X

- 첫 연결 설정에 1-RTT만 소요

- 클라이언트) 서버에 어떤 신호 1번, 서버) 응답 -> 통신 시작

- 순방향 오류 수정 메커니즘(FEC; Forward Error Correction) 적용

- 전송한 패킷 손실 -> 수신 측에서 에러 검출, 수정

- 열악한 네트워크 환경에서도 ↓ 패킷 손실률